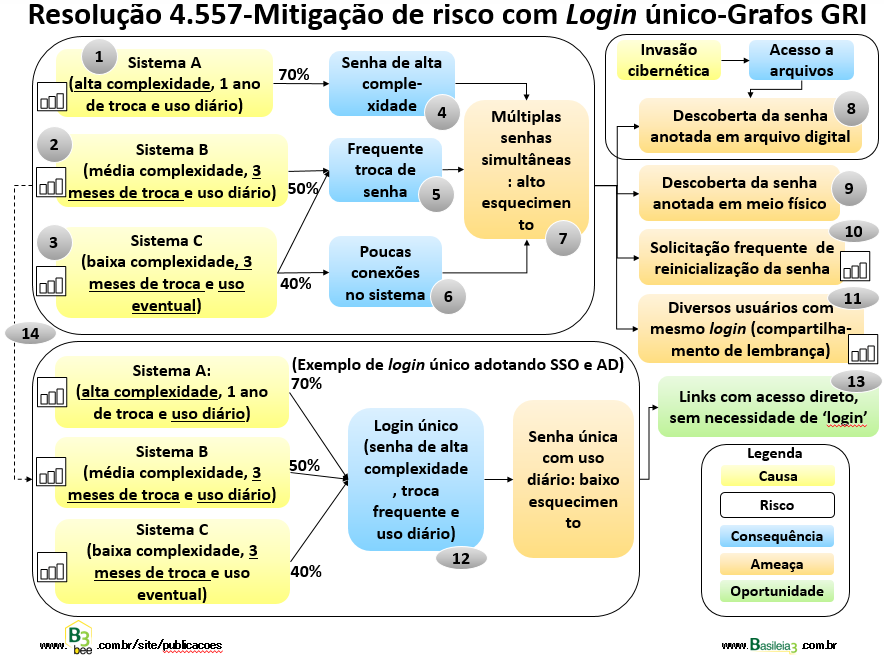

Como a adoção de ‘login’ único de conexão contribui para redução do risco cibernético? Por que tem sido cada vez maior esse requisito em novos sistemas? Nos acessos aos serviços da internet em geral, essa prática está mais associada ao conforto e praticidade, mas no ambiente corporativo, adicionalmente pode reduzir a possibilidade de conexão por pessoas não autorizadas. Estudar um risco é modelar as múltiplas interações do mundo real, buscando antecipar possíveis cenários a serem evitados ou estimulados. Exercitaremos num exemplo não exaustivo, onde a numeração abaixo refere-se à figura anterior em Grafos GRI, usufruindo de benefícios que somente imagens proporcionam no entendimento e visão geral:

Múltiplas políticas de senhas

1, 2 e 3: Por conta de diferentes sistemas sem interação (fornecedores diferentes, por exemplo) e sem política padronizada para criação de senhas, o usuário pode ter de memorizar diferentes senhas para cada conexão.

4: Quanto maior a combinação exigida entre letras maiúsculas e minúsculas, símbolos especiais e números, maior complexidade em sua memorização (requisito do sistema A, por exemplo).

5: Quanto menor o prazo de troca obrigatória de senha, maior a frequência de rememorização de novas senhas (requisitos dos sistemas B e C, por exemplo).

6: Quanto menor a frequência de conexão pelo usuário, maior possibilidade de esquecimento (sistema C).

O peso de cada causa (1, 2 e 3) pode ser relacionado à quantidade de usuários que se conectam em cada sistema. Se expresso em percentuais do total de usuários ativos, o excedente da soma que superar os 100% indicará usuários acessando mais de um sistema. Esse levantamento quantitativo pode ser feito a partir dos registros de conexão nos bancos de dados da instituição.

Múltiplas senhas descasadas e simultaneamente ativas para cada usuário (7)

Em geral, na correria do dia a dia, as senhas são trocadas apenas quando tais procedimentos são exigidos no momento da conexão:

. Com a prioridade em acessar o sistema, a nova senha pode ser criada de forma impulsiva e não planejada, dificultando sua memorização para futuras conexões.

. Haverá senhas substituídas recentemente e outras defasadas (por não ser exigida troca pelos critérios mais longos de obrigatoriedade de substituição ou pela não conexão em sistemas com menor frequência de utilização).

A combinação desse hábito com os demais fatores (4, 5 e 6) pode gerar um alto grau de esquecimento de senhas (7).

Risco de esquecimento: causa de risco de acesso não autorizado utilizando senha alheia

A fim de contornar esse potencial esquecimento de tantas senhas (7), os usuários podem:

. Gravar senhas num arquivo texto ou demais formatos de fácil leitura por acessos não autorizados (8).

. Escrever senhas em meio físico, podendo ser lidas por pessoas com acesso físico a seu ambiente de trabalho (9). Ambos riscos podem ser difíceis de quantificar, cabendo uma mensuração qualitativa e julgamental, pois não são recomendadas, mas veladamente praticadas e difíceis de serem identificadas.

. Solicitar constante reinicialização de senha para a infraestrutura (10). Sob ótica do usuário, gera indisponibilidade durante o tempo de espera no seu atendimento. Sob ótica da TI, gera tarefas operacionais adicionais que poderiam ser evitadas. O volume dessas solicitações pode ser numericamente calculado a partir dos registros em base de dados.

. Para compartilharem lembrança no caso de esquecimento, um grupo de usuários cadastra a mesma senha (11). Assim, corre-se o risco da pessoa que está realmente conectada não ser o usuário do login, pois todo o grupo possui a mesma senha. Um levantamento na base de dados de quantos usuários possuem a mesma senha é recomendado para avaliar a incidência ou não dessa prática.

Login único (12)

. Uma solução é unificar a política de senhas pelo mais rigoroso critério, isto é, o usuário utiliza a senha mais complexa e a substitui na maior frequência obrigatória entre todos os sistemas que utiliza. Utilizando essa mesma senha inclusive nos sistemas de uso mais frequente, seu esquecimento será reduzido. A vulnerabilidade é aculturar e depender da disciplina dos usuários alterarem suas senhas em todos sistemas que têm acesso simultaneamente.

. Outra solução que complementa e reforça a política anterior, a fim de não depender apenas de aculturamento, é implementar essa senha única com adoção do SSO (**) associado ao AD (***). Sob ótica do usuário, ele se autentica com login e senha na abertura do sistema operacional (Windows, por exemplo). Esse mesmo login e senha, cadastrados no recurso AD em ambientes corporativos, serão os mesmos utilizados para autenticação nas soluções que implementaram o mecanismo SSO, sem necessidade de usuários preencherem novamente a cada conexão. A autenticação se dará no momento do usuário se conectar ao sistema operacional, onde a política de segurança poderá determinar que a sessão deve ser fechada caso se ausente de sua mesa de trabalho. Nessa política, sua presença física deve ser obrigatória durante a sessão aberta em seu computador.

Link com acesso direto ao sistema, sem necessidade de nova autenticação (13)

A adoção de SSO nas soluções ainda permitirá recursos tais como envio de e-mail pelas próprias soluções com links de acesso às suas telas. Ao ‘clicar’ nesse link dentro de um e-mail de alerta por exemplo, será possível abrir diretamente a tela de interação do usuário, sem necessidade de autenticação no sistema, uma vez que ele é automaticamente identificado como sendo o mesmo que se conectou no sistema operacional.

Formato visual para facilidade de entendimento e documentação em Grafos GRI

Além de esclarecer as motivações do ‘login’ único com recursos do SSO e AD como mitigador de riscos, procuramos exemplificar os benefícios de uma visualização gráfica da dependência e motricidade entre riscos com ilimitadas relações entre causas e consequências, descrevendo pesos conforme seus critérios lógicos, bem como combinar informações qualitativas com quantitativas, na medida do possível (melhor informação disponível). Ainda é recomendável armazenar os diferentes estágios de evolução, pois a migração de um cenário para o outro (14) pode passar por uma transição gradual na medida que há assimetria nos prazos de implementação do SSO entre as diversas soluções sem esse recurso.

Buscando uma linguagem menos técnica possível:

(*) Grafos GRI: Grafos de Riscos Integrados, acabamento visual inspirado no Diagrama de Ishikawa combinado com a Teoria dos Grafos, para representar a dependência e motricidade entre diferentes riscos.

(**) Single Sign-On (SSO): recurso implementável para utilizar o mesmo usuário e senha para acessar várias aplicações independentes entre si.

(***) Active Diretory (AD): estrutura de ambientes Microsoft onde são configurados recursos disponíveis para um usuário e sua respectiva senha de autenticação.

Yoshio Hada

Fontes

Resolução 4.557/17 – Gerenciamento integrado de riscos

Gestão de Riscos no Banco Central do Brasil

https://www.bcb.gov.br/htms/getriscos/Gestao-Integrada-de-Riscos.pdf

Artigos anteriores – Índice de artigos até julho/2018

Todas publicações

http://b3bee.com.br/site/publicacoes/